这些 Mac 神器也许你正需要

这篇文章主要介绍Mac下常用的效率工具,也许正是你所需要的或者使用后对你的工作有很大的效率提升,废话不多说,看下面介绍的五款常用效率工具。

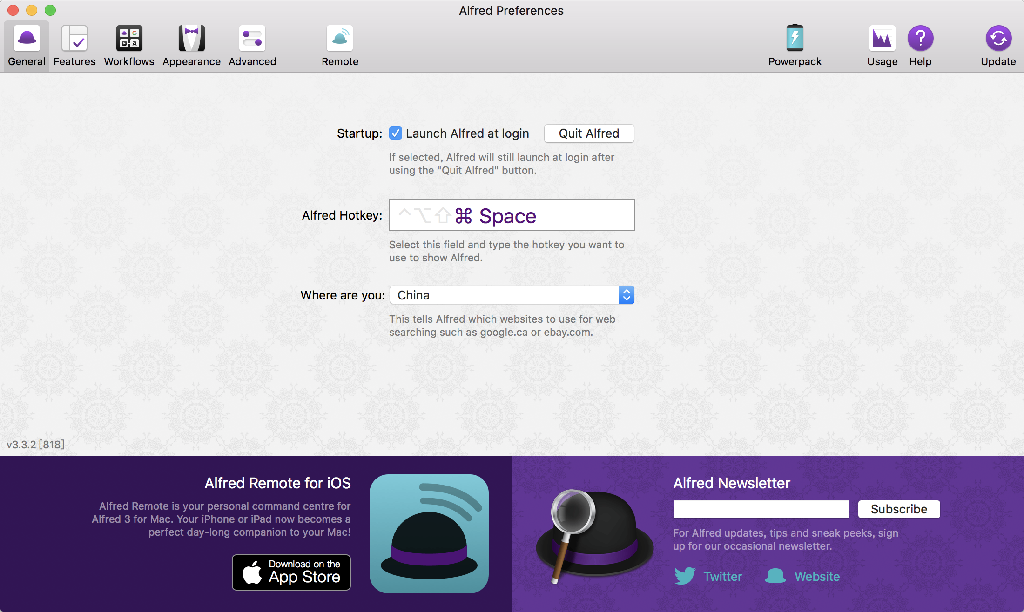

Alfred

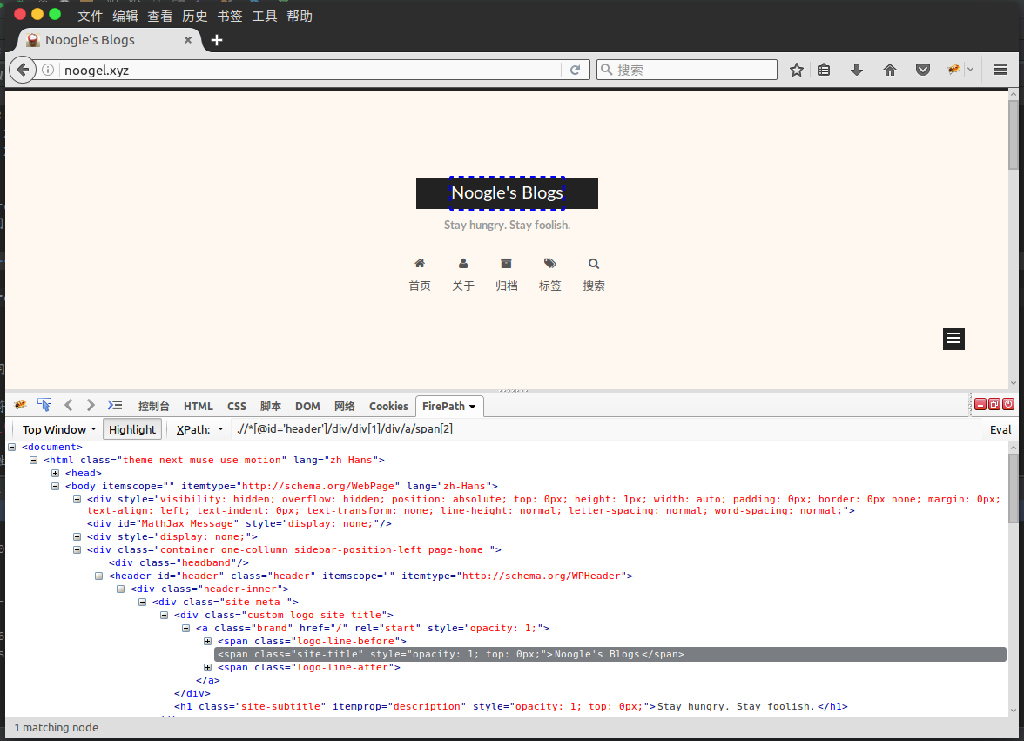

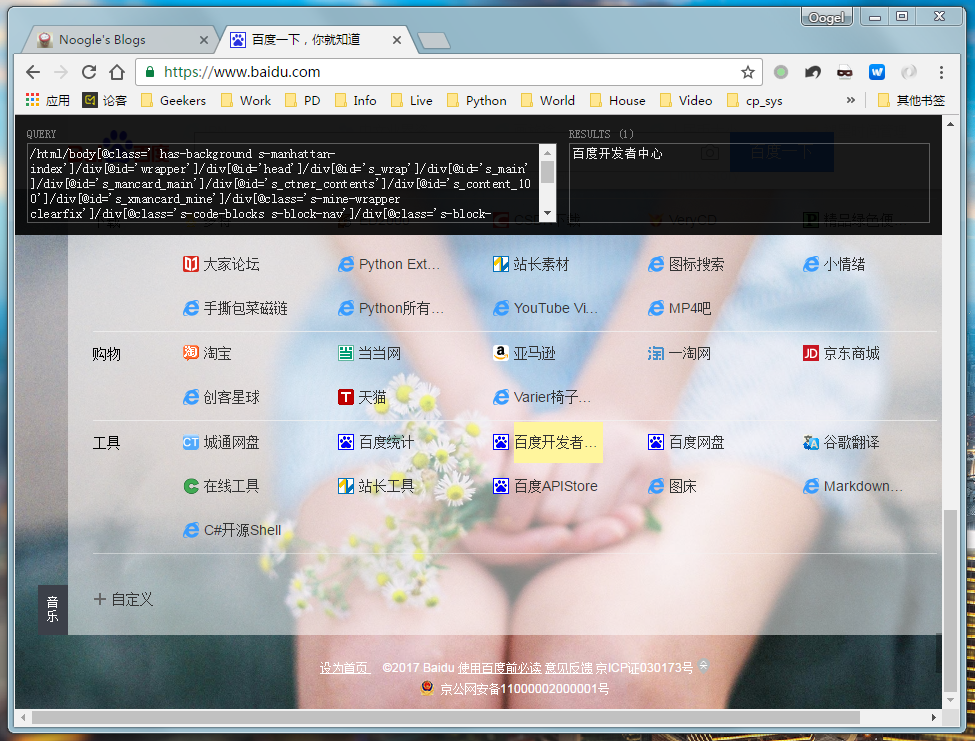

Alfred 作为神器的霸主地位可谓实至名归,它不仅可以帮我们快速打开切换应用、打开网址,使用计算器、词典、剪贴板增强等功能,还可以通过Workflow模块实现功能的扩展,下面详细介绍一下此神器的一些功能。

首先我们定义调出 Alfred 的快捷键,这里我设置的是 Command + Space ,可以启动输入框。

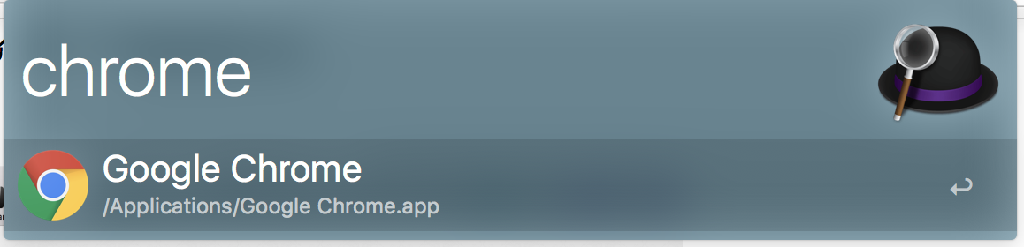

在输入框中我们可以输入想要打开或切换的应用:

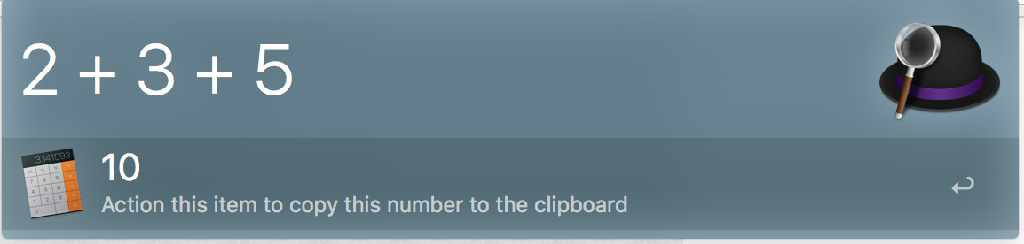

也可以输入基本的数学公式,计算结果:

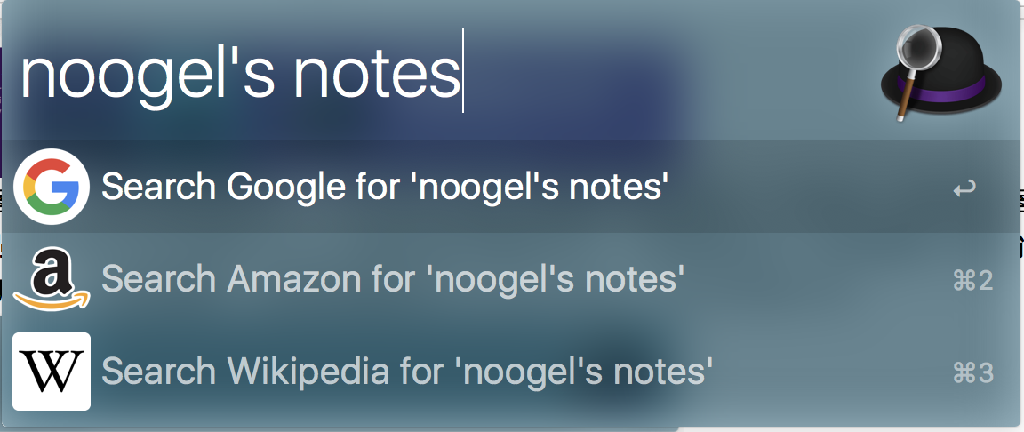

或者去 Google 搜索:

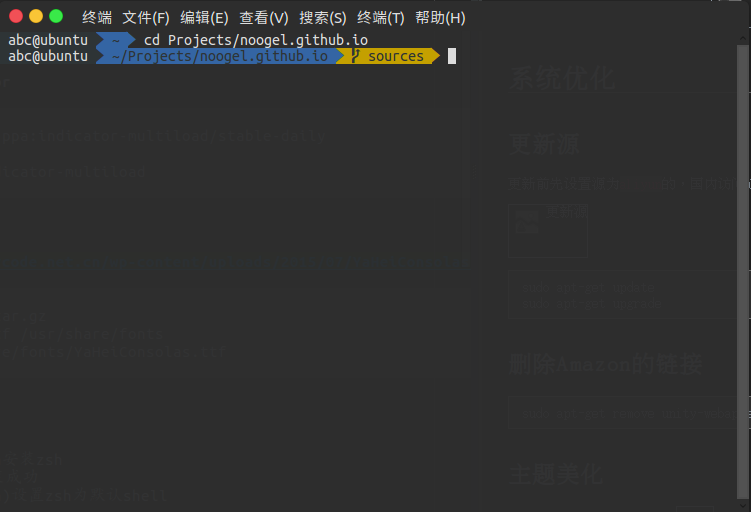

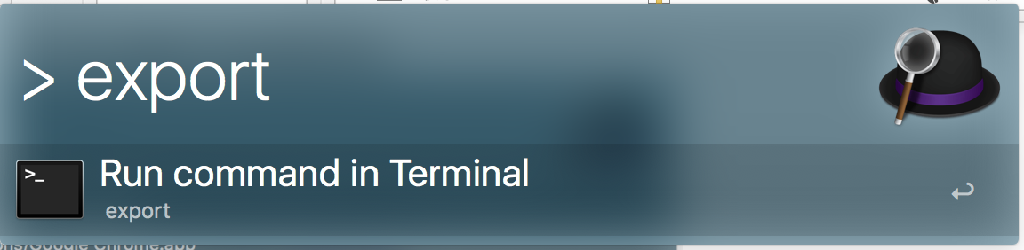

打开 Terminal 执行命令:

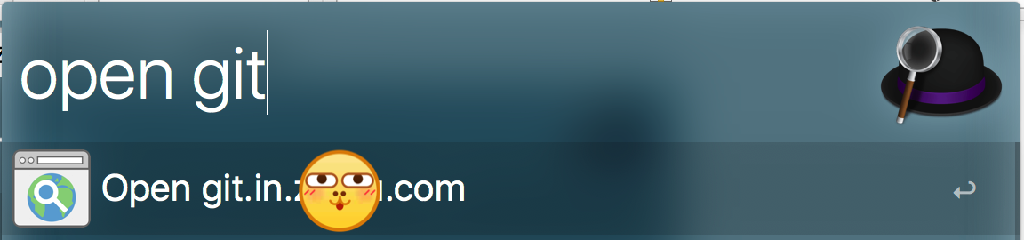

在 Web Search 中配置自定义打开的网址:

调出剪贴板历史,我设置的快捷键是 Option + Command + C:

默认回车会执行第一个结果,或打开网址,或将结果复制到剪贴板,这样可以极大地提高我们操作的效率。

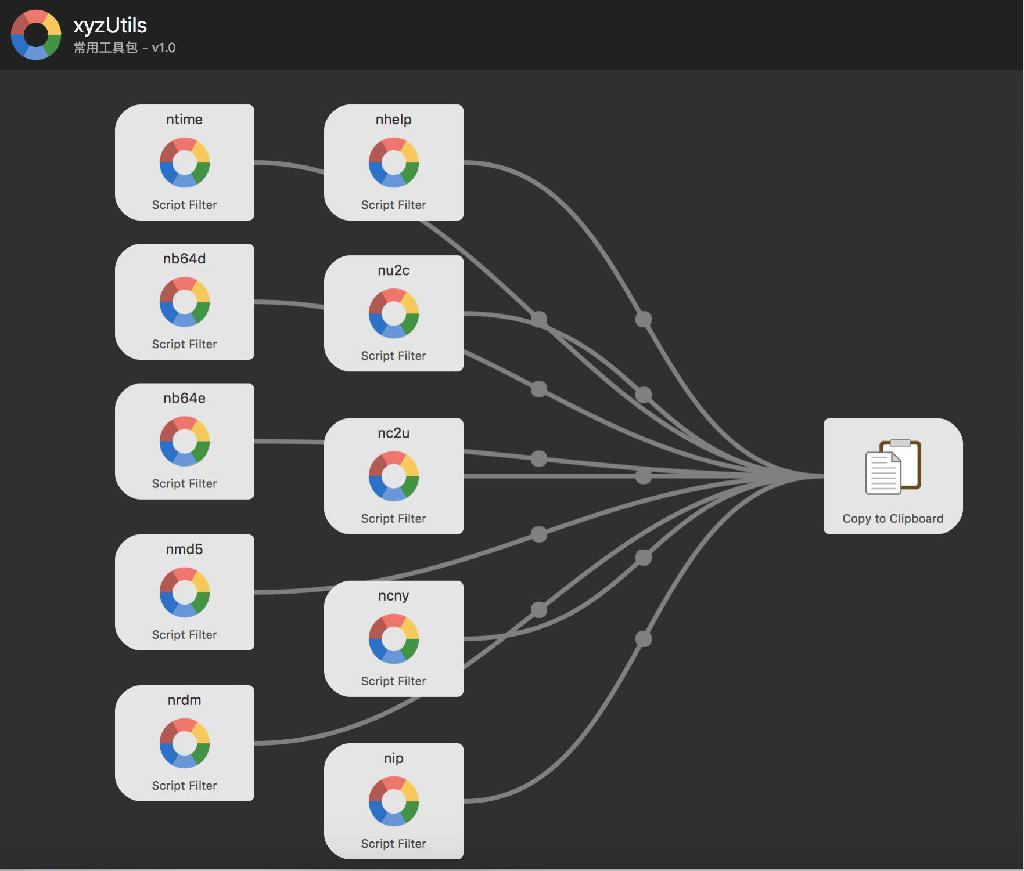

当然这些默认的功能是不能够满足我们的,还可以通过 Worklow 去扩展效率工具,这里是自己做的一个效率工具箱 xyzUtils :

Github 地址: https://github.com/noogel/Alfred-Workflow

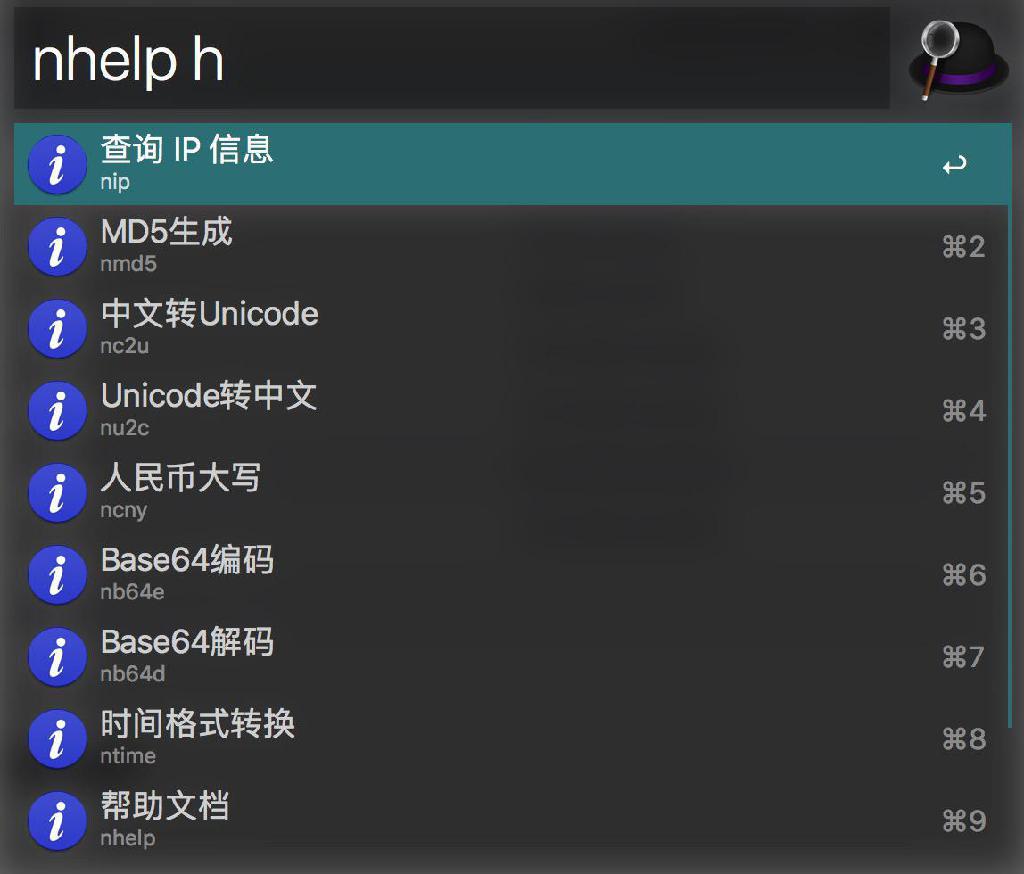

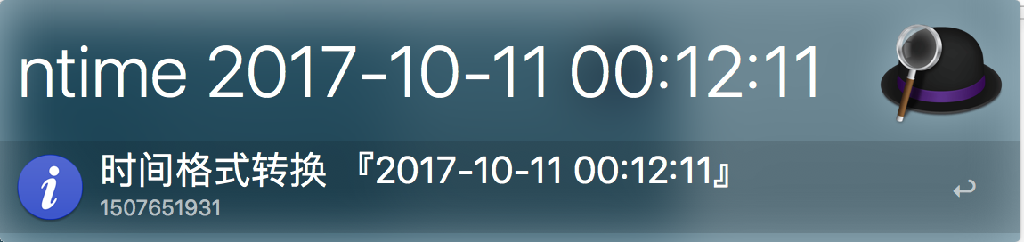

这里我做了一些开发中常用的数据转换功能,时间戳与时间的互相转换、Unicode码中文转换、随机字符串生成、IP查询、base64编码解码、MD5生成等,回车复制结果到剪贴板,举例如下:

网友们还提供了更多的 自定义功能,可自行知乎。

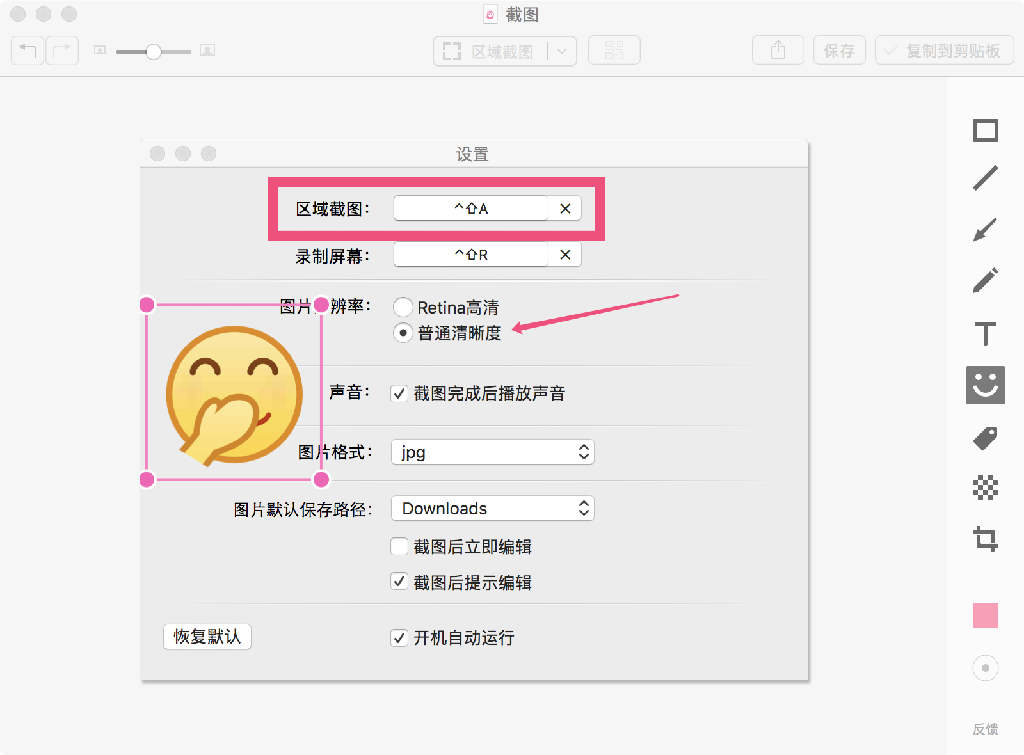

Jietu

这个是腾讯提供的免费截图工具,可进行区域截图或者屏幕录制功能,可以快捷编辑截图,也是我常用的一个神器。配置信息如下图:

截好图后可以按 空格键 进行快速编辑,很是方便,截图后会自动放到剪贴板,可直接粘贴到微信、QQ、Slack等应用的对话框中。

Hammerspoon

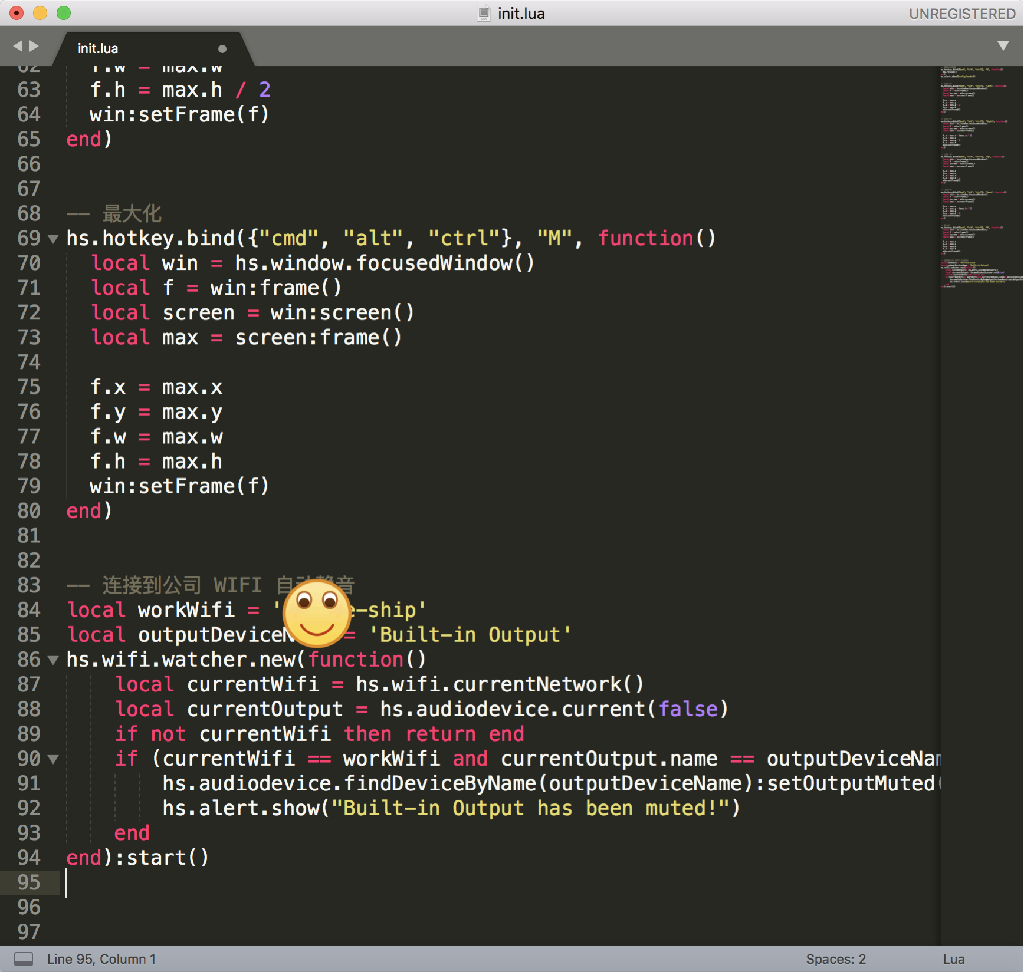

这款神器和上面的 Alfred 功能点有些重合,可以提供快速启动应用、调整窗口大小等功能。通过自定义 Lua 脚本实现所需的功能,这些功能主要通过绑定快捷键实现功能出发,当然也会绑定一些系统事件触发脚本功能。

目前在网上搜集了一些基本功能,调整窗口比例,连接到办公区网络自动静音等功能。

Time Out

这款工具主要是可以帮助久用电脑的人每隔一段时间暂停一下,我这里设置的每隔 50分钟暂停 3分钟,就是在这 3分钟时间这个软件会弹出屏保提醒你稍事休息一下再工作,当然暂停期间是可以随之取消的,暂停的时候就是这个样子的。

Reeder

这是一款 Mac 上知名度很高的 RSS 阅读器,简洁的外观与便捷的操作方式可以省去了去个站点看文章。结合Mac 触控板的左右滑动操作还是很方便的。

最后,来还有一些常用效率工具会在在后面的文章继续介绍,或许正是你所需要的,敬请期待!